近年、取引先や上司を装った「なりすましメール」による被害が増加しています。従来の迷惑メール対策だけでは不十分で、メールそのものの「信頼性」を高める技術が必要です。その中心となるのがDMARC・SPF・DKIMという3つの送信ドメイン認証技術です。

本記事では、それぞれの仕組みや違いをわかりやすく解説し、中小企業が導入するメリットや方法を紹介します。さらに、クラウド型メールセキュリティサービス「使えるメールバスター」を活用した実践的な対策についてもご案内します。

目次

なぜメール認証が必要なの?

SPFとは?

DKIMとは?

DMARCとは?

DMARC・SPF・DKIMの違いと組み合わせの重要性

中小企業が導入する際のポイント

FAQ

なぜメール認証が必要なの?

近年、サイバー攻撃の多くは「メール」を起点として発生しています。特に中小企業にとっては、限られたセキュリティ投資の中で業務を守らなければならない状況が続いており、攻撃者にとって「狙いやすい標的」となりがちです。その中で注目すべきが、メール認証の有無です。認証がない状態では、自社を装ったなりすましメールを容易に送信されてしまい、顧客や取引先との信頼関係を一瞬で失う危険があります。

以下では、具体的なリスクと必要性を解説します。

メールがサイバー攻撃の主要な侵入口であること

サイバー攻撃の多くはメールを入口に仕掛けられます。本文に不正リンクを埋め込んだり、添付ファイルを開かせたりすることで、マルウェア感染や情報漏えいを引き起こします。最も身近な業務ツールであるメールは、社員が日常的に利用するため攻撃が成功しやすいのです。IPA(情報処理推進機構)の調査でも、フィッシングや不正メールが依然として主要な被害原因であることが報告されています。

迷惑メールと「なりすましメール」の違い

一斉送信される迷惑メールは、件名や内容で怪しさを感じ取りやすく、フィルタによる対策も進んでいます。

一方で「なりすましメール」は特定の相手を狙うのが特徴です。取引先の担当者や金融機関を装った文面は非常に巧妙で、本物との区別がつきにくいのが実情です。実際に国内企業でも「請求書の送付を装ったメール」により、誤って不正送金をしてしまう事例が報告されています。

中小企業にとってのリスク

中小企業がなりすましメールの被害に遭うと、単なる金銭的損失にとどまりません。顧客情報の漏えいや誤送金は直接的なダメージですが、それ以上に深刻なのは「信用の失墜」です。ビジネスは信頼のうえに成り立っており、一度信用を失えば取引先との関係悪化や長期的な売上減少を招きます。大企業に比べて代替先の少ない中小企業では、その影響はより深刻になりがちです。

認証導入の必要性を事例とともに提示

近年、主要なメールサービス事業者が送信ドメイン認証を強化する動きを見せています。たとえばGoogleは2024年2月から、1日に5,000通以上のメールを送信する事業者に対して、SPF・DKIM・DMARCのすべてを設定するよう求める方針を発表しました。未対応のままでは、Gmail宛のメールが受信拒否される可能性があるとされています。

また、Yahoo!をはじめとする大手事業者も、メールマガジンなど大量配信メールに「登録解除リンク」を必須化するなど、より厳格な条件を打ち出しています。こうした動きは、単にGmailやYahoo!の利用者だけに影響するものではありません。国内の大手通信キャリアや政府機関などでもSPF/DKIM/DMARCの導入が求められており、国際的にも標準化の流れが加速しています。

中小企業にとっても、これは見過ごせない重要な変化です。認証が導入されていないと、攻撃者に容易になりすましを許してしまうだけでなく、正規の取引先に送ったメールが「信頼できない」と判断され、届かなくなるリスクがあります。結果として取引先や顧客からの信用を損ない、ビジネスに大きな影響を及ぼしかねません。

SPFとは?

メールセキュリティを語るうえで欠かせない仕組みのひとつが「SPF(Sender Policy Framework)」です。SPFは、メールを送信する際に「そのメールが正規のサーバから送られているかどうか」を確認する認証技術です。攻撃者はしばしば企業のドメインを偽装してメールを送り込みますが、SPFを導入することで、受信側はその送信元が本物かどうかを見分けられるようになります。ここでは、SPFの基本的な仕組みや動作原理、メリット・デメリットを整理します。

SPFの仕組み

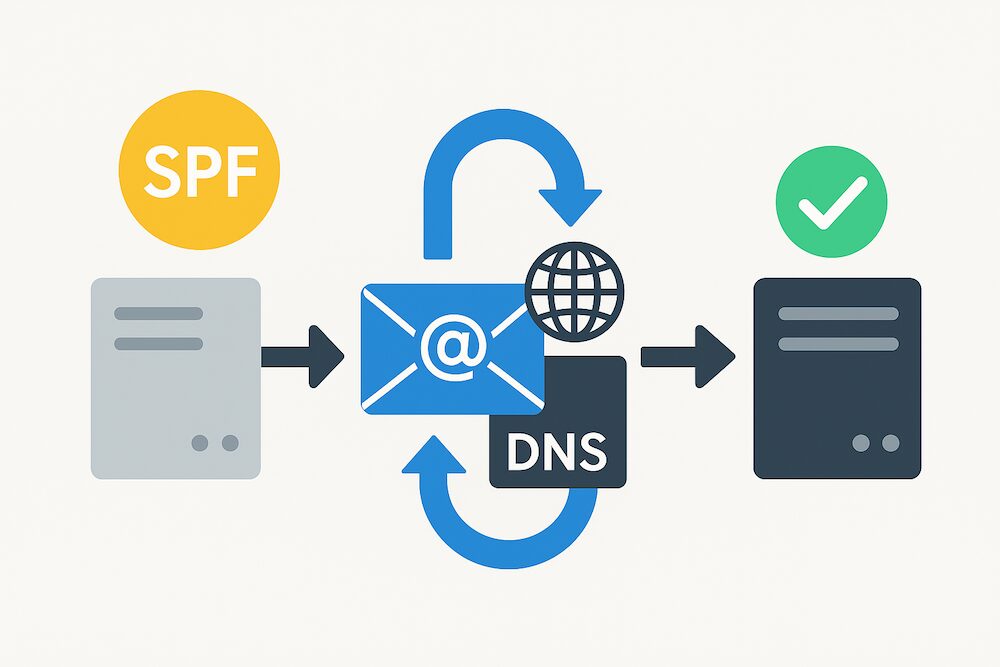

SPFの役割はシンプルで、送信元のサーバをあらかじめ「正規のサーバ」として登録しておき、受信側がその正当性を確認できるようにすることです。具体的には、ドメイン管理者が自社のDNSに「このドメインから送信を許可するメールサーバはこれです」という情報(SPFレコード)を設定します。受信側のメールサーバは、その情報を照合することで「送信者が正しいサーバかどうか」を判断できるのです。これにより、なりすましメールの多くを抑制することが可能となります。

DNSに登録した送信元サーバを確認する流れ

SPFの認証は以下の流れで行われます。

1. 送信側のサーバがメールを送信すると、受信側のサーバは送信ドメインを確認します。

2. 受信側サーバはDNSにアクセスし、そのドメインのSPFレコードを取得します。

3. 送信元のIPアドレスがSPFレコードに登録されていれば「正規のサーバ」と判断し、登録外であれば「不正な送信」として拒否または迷惑メール判定を行います。

この仕組みによって、第三者が勝手に別のサーバから「正規のドメインを装ってメールを送る」ことが難しくなります。

メリットとデメリット

SPFの大きなメリットは、ドメインなりすまし対策に有効である点です。実際、SPFを導入することで、フィッシングメールやスパムメールの多くが水際で防がれます。特に取引先や顧客を狙った標的型攻撃の被害軽減に役立つでしょう。

しかし一方で、SPFには限界もあります。まず、SPFは「送信サーバの正当性」しか確認できず、メール本文の改ざんや転送時の改変までは防げません。また、メールの転送経路によっては、SPFの判定が誤って「失敗」とされてしまうケースもあります。そのため、SPF単独では不十分であり、後述するDKIMやDMARCといった他の技術と組み合わせて利用することが推奨されています。

DKIMとは?

DKIM(DomainKeys Identified Mail)は、電子署名を用いて「メールが改ざんされていないか」を検証する仕組みです。SPFが送信元サーバを確認するのに対し、DKIMは「送信途中で内容が書き換えられていないか」を保証することで、より強固なメール認証を実現します。なりすましや改ざんを防ぐことはもちろん、取引先や顧客に対して「このメールは確かに自社が送ったもの」であることを示す有効な手段となります。

DKIMの仕組み

DKIMの基本的な流れは、送信メールに電子署名を付与し、受信側がその署名を検証するというものです。送信側のメールサーバは、ドメインごとに用意した秘密鍵で署名を行い、その署名情報をメールヘッダーに付加します。受信側のサーバは、DNSに公開された公開鍵を使って署名を検証し、改ざんがないことを確認できれば「正規の送信」と判断します。

電子署名を利用して改ざんを検知する仕組み

DKIMの強みは、暗号技術を使って改ざんを検知できる点にあります。送信ドメインが保有する秘密鍵で署名されたメールは、受信側が公開鍵を使って検証します。もし途中で本文やヘッダーが改ざんされていれば署名と内容が一致せず、検証は失敗します。その場合、受信側は「このメールは信頼できない」と判定するため、ユーザーが不正メールを開封するリスクを大幅に減らせます。

信頼性向上

DKIMを導入することで、「確かに自社のドメインから正しく送信された」という証明が可能になります。これは単なるセキュリティ対策にとどまらず、顧客や取引先に安心感を与え、企業としての信頼性を高める効果があります。特に金融情報や契約関連のやり取りをメールで行う場合、認証の有無がそのまま取引先からの信用度に直結することも少なくありません。

SPFと補完関係にある

SPFとDKIMはそれぞれ異なる側面をカバーします。SPFは「送信元サーバが正規かどうか」を確認し、DKIMは「内容が改ざんされていないか」を確認します。両方を組み合わせることで、送信者なりすましと改ざんの両方に対応でき、より堅牢なメール認証が可能になります。さらに、この2つを統合的に管理するDMARCを併用することで、企業は包括的なメールセキュリティ体制を整えることができます。

DMARCとは?

DMARC(Domain-based Message Authentication, Reporting and Conformance)は、SPFとDKIMを基盤にして動作するメール認証技術です。特徴は「認証に失敗した場合、どのように処理するか」というルールを明示的に定義できる点にあります。

加えて、送信ドメインが不正利用されていないかを監視できるレポート機能を備えており、企業が自らのメール運用を継続的に改善する仕組みを提供します。これにより、なりすましメールの排除だけでなく、送信ドメインの信頼性を高める効果も期待できます。

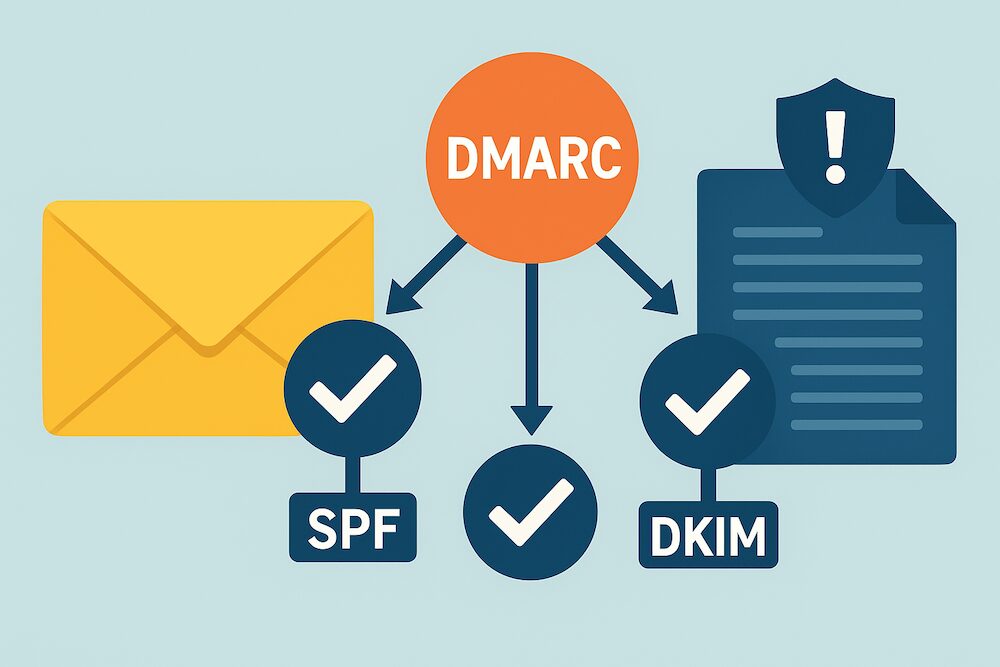

DMARCの仕組み

DMARCは、SPFとDKIMによる認証結果を組み合わせて処理を判断します。送信元が正規のサーバであるか(SPF)、内容が改ざんされていないか(DKIM)の両方を確認したうえで、失敗した場合の動作を受信側に指示します。これにより、従来の「受信者任せ」だった判定が、送信者の方針に沿った形で統一されるようになります。

SPF・DKIMを基盤に「認証失敗時の処理ルール」を定義

DMARCの大きな特徴は、認証失敗時の処理ルールをポリシーとして設定できる点です。具体的には以下の3つを選択できます。

・none(許可):認証に失敗しても特に制御をせず、レポート収集に活用する。

・quarantine(隔離):認証に失敗したメールを迷惑メールフォルダに振り分ける。

・reject(拒否):認証に失敗したメールを受信側で拒否する。

このように柔軟な制御を行えるため、段階的な導入やポリシーの強化が可能です。

レポート機能で不正送信を監視可能

DMARCはレポート機能を備えており、受信側から送信ドメイン管理者に「どのメールが認証に成功・失敗したか」の情報が定期的に送信されます。これにより、攻撃者が自社ドメインを不正利用していないかを把握でき、潜在的な攻撃の兆候を早期に発見できます。

さらに、レポートを分析することで、SPFやDKIMの設定漏れや誤りを改善する手がかりにもなります。単に攻撃を防ぐだけでなく、運用全体の品質向上に寄与する点がDMARCの大きな強みです。

中小企業が導入するメリットと注意点

中小企業にとってDMARC導入の最大のメリットは「なりすまし対策を通じた信頼性向上」です。顧客や取引先に対して「自社ドメインのメールは認証されている」という事実を示せることは、ビジネス上の安心感につながります。また、メールが正しく届かないリスクを減らし、商談や契約の機会損失を防ぐ効果も期待できます。

一方で、導入にはDNSへのレコード設定やレポートの解析といった専門的な知識やリソースが必要となります。特に専任のセキュリティ担当者が少ない中小企業では、自力での運用が負担となる可能性があります。そのため、外部のメールセキュリティサービスやクラウド型ソリューションを活用し、専門家のサポートを受けながら導入を進めるのが現実的です。

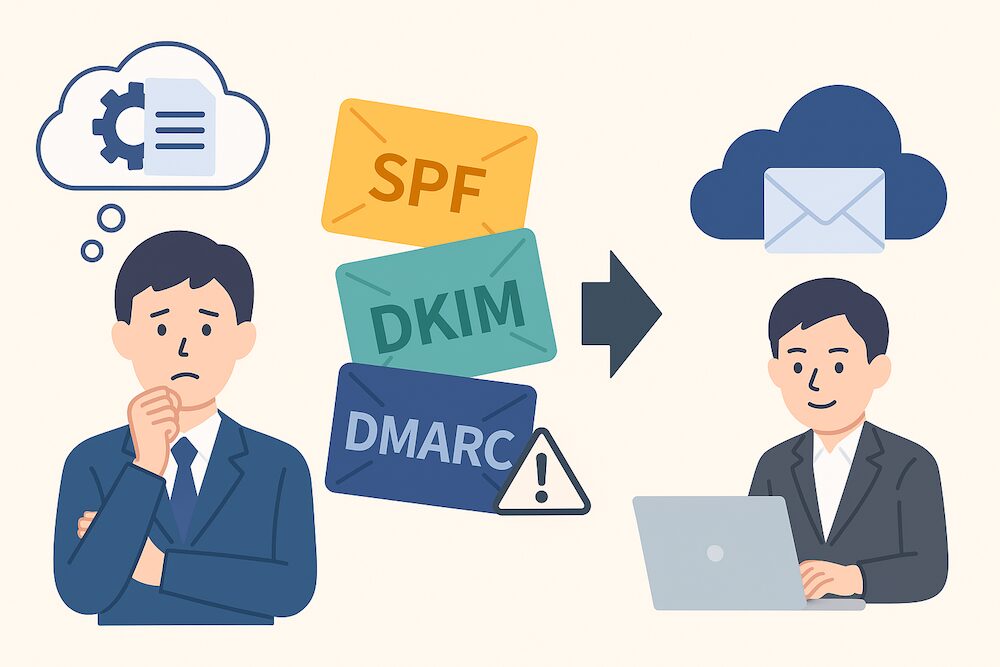

DMARC・SPF・DKIMの違いと組み合わせの重要性

メールの認証技術として広く使われているのが「SPF」「DKIM」「DMARC」の3つです。いずれも不正送信やなりすましを防ぐための仕組みですが、それぞれが担う役割は異なります。そして、これらを単独で導入するだけでは十分な効果を得られず、3つを組み合わせてはじめて総合的な防御体制を築けるのが特徴です。

ここでは、各技術の役割や組み合わせの重要性、導入事例、さらにサービス連携の有効性について整理します。

3つの技術の役割

ここで各技術の役割についてあらためてまとめておきましょう。

| SPF | 送信元サーバを検証する仕組みで、メールが正規のサーバから送信されているかを確認します。DNSに「このドメインから送信してよいサーバ」を登録し、受信側がその情報を参照することで、なりすましの抑制が可能になります。 |

| DKIM | 電子署名を付与して改ざんを検知する技術です。送信側が秘密鍵で署名を行い、受信側が公開鍵で検証します。途中で本文やヘッダーが書き換えられていないことを確認できれば、正規の送信と判断されます。 |

| DMARC | SPFとDKIMの認証結果をもとに「失敗時の処理ルール」を定義できる仕組みです。さらにレポート機能を備えており、不正利用の監視や設定改善にも活用できます。 |

このように、SPF・DKIM・DMARCはそれぞれ異なる観点からメールの正当性を確認し、補完し合う関係にあります。

単独利用では不十分で組み合わせが必須

SPFのみを導入しても、メール本文の改ざんまでは防げません。また、DKIM単独では「送信元サーバが正規かどうか」を保証できません。さらに、SPFやDKIMで判定しても「失敗したメールをどう扱うか」が決まっていなければ、受信側の判断に委ねられ、セキュリティポリシーが一貫しません。

そこで重要になるのがDMARCです。SPFとDKIMを基盤とし、両者の認証結果を統合して「none(許可)」「quarantine(隔離)」「reject(拒否)」といった処理ルールを適用することで、総合的な防御が可能になります。つまり、3つを組み合わせてはじめて「送信元確認」「改ざん防止」「失敗時の制御」という一連のセキュリティが完成するのです。

国内外の導入事例(大企業と中小企業の違い)

海外の大手企業や政府機関ではすでにSPF・DKIM・DMARCをフルセットで導入するケースが一般的になっています。上述したように、GoogleやYahoo!といった主要メールサービス事業者も、認証未対応メールを受信拒否する方針を打ち出しており、グローバルスタンダード化が進んでいます。

一方で日本国内に目を向けると、大企業では導入済みの例が増えてきたものの、中小企業では対応の遅れが目立ちます。総務省やIPAの調査でも、なりすましメール被害は中小企業にも広がっていることが報告されており、取引先や顧客を巻き込む深刻な被害が発生しています。大企業のように専任のセキュリティ部門を持たない中小企業ほど、導入の遅れが致命的になりかねません。

メールセキュリティサービスとの連携の有効性

SPF・DKIM・DMARCを正しく設定・運用するには、DNSレコードの管理やレポート解析など専門的な知識が必要で、特に中小企業にとっては大きな負担となります。ここで有効なのがクラウド型のメールセキュリティサービスとの連携です。

クラウドサービスを利用すれば、設定や認証の運用が自動化され、管理者が細かい技術を理解していなくても導入可能です。また、最新の脅威情報を反映したフィルタリング機能と組み合わせることで、認証だけでは防ぎきれない高度な攻撃にも対応できます。結果として、中小企業でも低コストで高度なメールセキュリティを実現でき、導入のハードルを大きく下げることができます。

SPF・DMARCについてさらに詳しく知りたい方はこちら>>

中小企業が導入する際のポイント

SPF・DKIM・DMARCといったメール認証技術は、なりすましや改ざんを防ぐうえで不可欠です。しかし、中小企業が実際に導入を進める際には、専門知識やリソースの不足といった現実的な課題に直面します。本節では、導入における代表的な課題とその解決策を整理し、クラウドサービスや「使えるメールバスター」の活用による有効性について解説します。

設定の難しさ(DNS設定、ポリシー管理)

SPFやDKIM、DMARCを導入するには、DNSレコードに正しい情報を登録し、さらにDMARCでは認証失敗時のポリシー(none・quarantine・reject)を設定する必要があります。これらはITの基礎知識だけでなく、セキュリティに関する理解が求められる作業です。もし誤って設定した場合、正規の取引先や顧客からのメールが受信拒否されてしまい、業務に支障をきたすリスクもあります。

社内で対応できない場合の課題

中小企業では専任のIT担当者が配置されていないケースも多く、セキュリティ施策は「やらなければならないとわかっていても進まない」状況に陥りがちです。リソースの不足はそのままセキュリティの穴となり、結果として攻撃者に狙われやすくなります。特に、取引先や顧客の信用を基盤にビジネスを展開している中小企業にとって、対応の遅れは致命的なリスクにつながります。

クラウドサービスを活用

こうした課題を解決する手段として、クラウド型のメールセキュリティサービスの活用があります。クラウド型であれば、自社サーバの構築や大規模な初期投資が不要で、月額課金で最新のセキュリティ対策を利用できます。さらに、ベンダーによる自動更新やサポートにより、常に最新の脅威に対応できる点も強みです。専門知識がなくても導入・運用が容易であり、限られたリソースの中小企業にとって非常に現実的な選択肢となります。

「使えるメールバスター」で手軽に認証・フィルタリングを実現

中でも「使えるメールバスター」は、業界最安レベルの価格帯(1アカウントあたり39円~/月)でありながら、迷惑メール撃退率99.98%を実現するクラウド型メールセキュリティサービスです。SPF・DKIM・DMARCといった認証機能をサポートしつつ、フィルタリングも高精度で行えるため、入口対策として中小企業に最適です。導入のハードルが低く、運用もシンプルなので、セキュリティを強化しながらもコストを抑えたい企業にとって有効な解決策といえるでしょう。

FAQ

中小企業でもメール認証は本当に必要?

はい。中小企業も標的になりやすく、なりすまし被害は信用失墜や取引停止につながります。導入することで「信頼できる送信元」であることを証明できます。

認証導入にかかる費用や期間は?

自社設定なら工数が必要ですが、クラウドサービスを使えば低コスト(1アカウントあたり39円~/月)、たった3ステップ&5分で導入可能です。「使えるメールバスター」なら短期間で安全な環境を整えられるのです。

お電話でのお問い合わせはこちら:03-4590-8198

(営業時間:10:00-17:00)