近年、特定の企業や組織を狙った「標的型攻撃」が増加しています。従来の迷惑メールやウイルスとは異なり、取引先や役員等の関係者になりすまし、不審に見えない形で侵入を試みるため、被害に遭うと甚大な情報漏えいや業務停止につながります。特に中小企業はセキュリティ体制が脆弱なことから狙われやすく、大企業への攻撃の踏み台として利用されるケースも少なくありません。もはや「標的型攻撃」対策は中小企業にとっても喫緊の課題といえるでしょう。

ここでは、標的型攻撃の代表事例や中小企業が狙われる理由を分析し、いますぐ始められるセキュリティ対策について解説します。

目次

標的型攻撃の代表的な手口と事例

なぜ中小企業が狙われるのか?理由と被害について

標的型攻撃の対策と導入しやすいメールセキュリティとは

さらに強化すべきセキュリティ対策と社内ルール

実際の被害事例から学ぶリスクと教訓

使えるメールバスターでセキュリティの強化が重要

FAQ

標的型攻撃の代表的な手口と事例

「標的型攻撃」は、特定の企業や組織を狙い撃ちにするサイバー攻撃の総称です。従来の無差別型のウイルスや迷惑メールと異なり、個別の企業や業務実態に合わせて攻撃内容が巧妙に作り込まれている点が特徴です。ここでは代表的な手口を紹介し、中小企業が被害に遭った事例を取り上げ、「自社には関係ない」という思い込みがなぜ危険なのかを解説します。

偽サイトへ誘導するリンク型

最も一般的なのが、正規の企業サイトを装った偽サイトへの誘導です。メール本文に一見正しく見えるURLを記載し、クリックさせてログイン画面にアクセスさせます。利用者が無意識にIDやパスワードを入力すると、その情報が攻撃者に直接送信され、不正アクセスや情報窃取の温床となります。特に中小企業ではセキュリティ教育が徹底されていない場合が多く、従業員が誤って入力してしまうリスクが高いといわれています。

APT攻撃(Advanced Persistent Threat)

APT攻撃は、標的型攻撃の中でも最も高度かつ執拗な手法です。攻撃者は長期にわたり標的組織に侵入し、段階的に内部ネットワークを探索・情報収集していきます。通常のセキュリティソフトでは検知しにくく、水面下で取引情報や研究データが抜き取られることもあります。狙われるのは大企業だけではなく、特許技術や取引データを持つ中小企業も対象です。

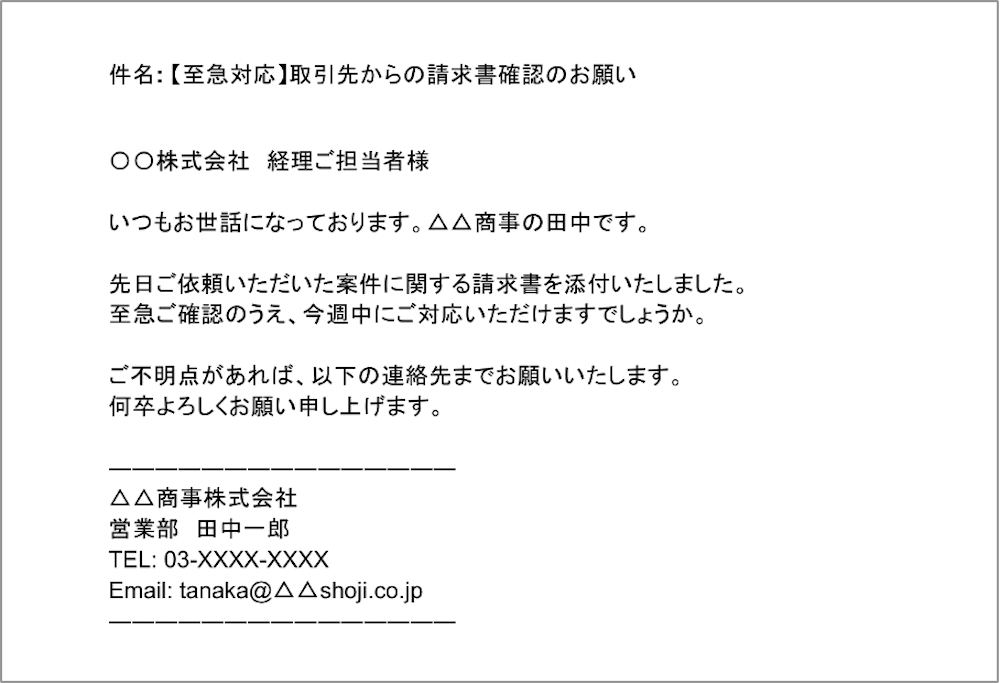

取引先や役員を装った「なりすましメール」

実在する取引先や社内役員を名乗ってメールを送り、添付ファイルの開封や送金を促すのが「なりすまし型」です。受信者は信頼できる相手だと思い込みやすく、実際に指示された銀行へ送金してしまうケースも報告されています。中小企業は少人数体制のため、承認フローが簡素である場合が多く、被害が発生しやすい点も懸念材料です。

実際に起きた中小企業の被害事例

ある中小企業では、従業員が標的型攻撃メールのリンクをクリックした結果、顧客情報が大量に流出しました。信用を大きく損ない、主要取引先との契約が停止されただけでなく、損害賠償問題に発展しました。IPA(独立行政法人 情報処理推進機構)が2025年に公開した「2024年度 中小企業における情報セキュリティ対策に関する実態調査」報告書によれば、サイバー被害額として「50万円未満」が最も多い一方、「1,000万円~1億円未満」の回答もありました。中小企業の平均売上高(2.1億円/経済産業省 令和5年中小企業実態基本調査)を考えると、被害額が経営に直結する深刻なリスクであることは明らかです。さらに、調査は「被害により倒産した企業は回答に含まれていない」と注記しており、表面化していない実態もあると考えられます。

標的型攻撃は決して大企業だけの問題ではなく、中小企業こそ「明日の当事者」になり得るのです。

参考:独立行政法人情報処理推進機構「2024年度 中小企業における情報セキュリティ対策に関する実態調査-報告書-

なぜ中小企業が狙われるのか?理由と被害について

中小企業は、大企業と比べてセキュリティ対策の体制が脆弱で、人材・予算の両面で不足していることが多く、攻撃者にとって「突破しやすい入口」と見なされやすい存在です。その背景と、中小企業が直面する被害の広がりを、データと事例とともに解説します。

なぜ中小企業が標的になるのか(セキュリティ体制、人材不足)

前出の報告書によると、中小企業の多くが組織的なセキュリティ体制を整えていません。「組織的な対策を行っていない(各自の対応)」と回答した企業が69.7%にのぼります。

また、セキュリティ投資をしていない企業がかなりの割合で存在し、技術的な知見や経験を持つ人材がいないため、新しい攻撃手口に対する手段やパッチ未適用の脆弱性を放置してしまうケースが目立ちます。

情報漏えい、金銭被害、業務停止などのリスク

セキュリティ体制が不十分であると、さまざまな被害が発生します。例えば、同報告書によると、2023年度にサイバーインシデントの被害を受けた企業のうち、その影響として「データの破壊」と答えたものが35.7%に及び、「個人情報の漏えい」と回答した企業は35.1%でした。

また、過去3期に発生したサイバーインシデントで生じた被害額の平均は73万円で、100万円以上の被害を受けた企業は9.4%にのぼりました。中には1億円もの被害を受けたケースもあります。さらに、復旧までに要した平均は5.8日であり、50日以上を要した企業も2.1%(最大で360日)で、中小企業であってもサイバーインシデントによって甚大な被害を受ける可能性があることを心に留めておく必要があるでしょう。

取引先への被害波及(信用失墜)

中小企業のサイバーインシデントは、自社だけで終わらず取引先企業や顧客にまで影響を及ぼすことがあります。前出のIPAの報告書によると、約7割の中小企業が「自社のサイバーインシデントが取引先事業に影響を与えた」と回答しています。

内容としては「サービスの障害、遅延、停止による逸失利益」が36・1%、「個人顧客への賠償や法人取引先への補償負担」が32.4%、「原因調査・復旧にかかわる人件費等の経済負担」が23.2%でした。最終的には、取引停止や契約解除を招くこともあり、信用失墜が長期的な影響を及ぼす可能性があります。

IPA調査やニュース事例

IPAは中小企業の情報セキュリティ対策に関する検討を行い、2025年9月8日に「中小企業の情報セキュリティ対策ガイドライン」を公開しました。その背景の一つとして挙げられているのが、サプライチェーンを構成する中小企業が発注元企業への標的型攻撃の足がかりとされる懸念です。

2022年2月26日にトヨタ自動車の内外装部品の生産を行う小島プレスが不正アクセスによるサイバー攻撃を受け、国内の全14工場が停止に追い込まれたのは記憶に新しいのではないでしょうか。

標的型攻撃の対策と導入しやすいメールセキュリティとは

標的型攻撃は巧妙化しており、従来のウイルス対策やファイアウォールだけでは十分に防御できないケースが増えています。ここでは、中小企業が実践すべき基本的な防御策を整理するとともに、特にメール経由での攻撃対策として導入効果の高いメールセキュリティ製品を紹介します。

社員教育と日常的な注意喚起が重要

標的型攻撃の入口の多くは「人」を狙ったメールです。従業員が不審なリンクを開かない、怪しい添付ファイルを実行しない、といった意識を持つことが最初の防御線になります。定期的に模擬攻撃メールを用いた訓練を行うことで、従業員の危機意識を高められます。また、日常的に注意喚起を繰り返すことで、うっかりクリックを防ぎ、ヒューマンエラーの発生率を下げる効果が期待できます。

注意点:

①件名:心当たりのない件名や「緊急」「至急」「重要」といった言葉で受信者の不安を煽り、リンクさせることを目的としている

②署名内容:一見すると正式な署名に見えても、実際は存在しない組織の可能性あり

③添付ファイルやリンク:マルウェアがインストールされるなど被害を受けるリスクがあるため、安易にクリックしない

システム更新と多層防御でリスクを減らす

標的型攻撃は脆弱性を突く手口も多いため、OSや業務アプリケーションを常に最新の状態に保つことが不可欠です。パッチを後回しにすると、それだけ攻撃者に利用されやすくなります。さらに、アンチウイルスソフト、ファイアウォール、不正侵入検知システムなどを組み合わせる「多層防御」を導入すれば、仮に一つの防御を突破されても被害拡大を防ぐことができます。

標的型攻撃の多くはメール経由で侵入してくるため、入口で不審メールをブロックする仕組みが効果的です。ここで有効なツールがメールセキュリティ製品です。例えば「使えるメールバスター」は、中小企業でも導入しやすいクラウド型のセキュリティサービスで、迷惑メールや標的型攻撃メールを自動で検知・隔離します。特に、添付ファイルの無害化機能や、送信元ドメインのなりすまし検知といった実用的な機能を備えており、専門知識がなくても運用できる点が強みです。また、クラウド型なのでサーバやネットワーク機器を新たに設置する必要がなく、初期投資を抑えつつ迅速に導入できる点も中小企業に適しています。

さらに強化すべきセキュリティ対策と社内ルール

標的型攻撃に備えるには、メール対策だけでなく、組織全体で多角的に防御体制を築くことが求められます。特に中小企業では「限られたリソースで最大の効果を上げる」工夫が必要です。ここでは、多層防御、ゼロトラストの導入、アクセス権限の管理、パスワード対策、そして社内ルール策定までを具体的に解説します。

標的型攻撃に対する多層防御(バックアップ、エンドポイント保護との組み合わせ)

単一の対策に依存すると、突破された際に一気に被害が拡大します。そのため「多層防御」が重要です。定期的なバックアップによりデータをクラウドや外部ストレージに保存しておけば、万一システムが暗号化されても迅速に復旧可能です。

加えて、パソコンやスマートフォンといったエンドポイントには最新のセキュリティソフトを導入し、不正なプログラムの侵入を検知・隔離します。バックアップと端末保護を組み合わせることで、攻撃を受けても業務を継続できる基盤が整います。

標的型攻撃対策のバックアップなら「使えるクラウドバックアップ」

ゼロトラストの考え方を取り入れる

近年注目されている「ゼロトラスト」は、「社内だから安全」という前提を捨て、すべてのアクセスを都度検証する仕組みです。リモートワークやクラウド利用が増える中では、従来の境界型防御には限界があります。ユーザー認証やデバイス確認を常時行い、必要なサービスにのみアクセスを許可することで、内部不正や乗っ取りによる情報流出を防げます。

大企業向けのイメージがありますが、中小企業でもクラウドサービスのセキュリティ機能を活用すれば導入は十分可能です。

アクセス権限の最小化

「全社員が全データにアクセスできる」状態は非常に危険です。従業員ごとに業務に必要な最小限の権限のみを付与する「最小権限の原則」を適用することで、不正利用や情報漏えいを未然に防げます。万一アカウントが乗っ取られたとしても、アクセス範囲が限定されていれば被害は最小限で済みます。権限の棚卸しを定期的に行い、異動や退職時に速やかに権限を見直す運用も欠かせません。

パスワード管理・多要素認証

外部からの不正ログインを防ぐためには、強力なパスワードの設定と定期的な変更が必要です。加えて、多要素認証(MFA)を導入すれば、パスワードが漏えいしてもワンタイムコードや認証アプリを突破しなければアクセスできません。クラウドサービスや社内システムでMFAを有効化するだけでも、攻撃成功率を大幅に下げられます。コストを抑えつつ実行可能な基本対策として、早急に取り入れるべき施策です。

具体的な運用ルール策定(情報セキュリティ基本方針)

技術的な対策に加え、社内で守るべき行動基準を「情報セキュリティ基本方針」として明文化することも重要です。これにより、全社員が「何をしてはいけないか」「何を徹底すべきか」を共通認識として持つことができます。

例えば「USBメモリの利用制限」「社外持ち出し時の端末暗号化」「不審メールの報告フロー」など、具体的なルールを定め、定期的に教育を行えば、組織全体でセキュリティ文化を根付かせることができます。

このように、中小企業でも「多層防御」「ゼロトラスト」「最小権限」「MFA」「運用ルール策定」といった対策を段階的に導入すれば、限られた資源の中でも確実に防御力を高めることができます。セキュリティは技術だけでなく「人と組織の習慣」で守るものだという視点が、持続的な強化の鍵となります。

実際の被害事例から学ぶリスクと教訓

標的型攻撃は年々巧妙化・大規模化しており、単なる「情報漏えい」だけでなく、経営そのものを揺るがす事態になっている事例が国内外で報告されています。ここではその中からいくつか代表的な被害例を見て、被害額・信用失墜・攻撃手法の変化などの観点から教訓を整理し、中小企業がすべき行動を提案します。

国内外の標的型攻撃事例

・国内の中小企業ECサイト改ざんによる被害

ある小売業の中小企業で、自社ECサイトのクレジットカード入力フォームがサイバー攻撃者によって改ざんされ、2,000件を超えるクレジットカード情報の不正利用が発生しました。被害者は約1万人。フォレンジック調査・コールセンター対応・お詫びなどでかかった費用が約3,000万円、サイト停止による売上損失も同額、さらにクレジットカード会社からの損害賠償請求は約3,600万円という例が報道されています。合計で約1億円の被害となり、経営に大きなインパクトを与えた事例です。

・国内の中小企業等に対するランサムウェア被害の増加

経済産業省の発表によると、ランサムウェア被害企業のうち約6割が中小企業等であり、中小企業が攻撃対象として急増していることが確認されています。さらに、中小企業等がサイバー攻撃を受けた結果、取引先の大企業が操業停止を余儀なくされるなど、被害が波及するケースも報告されています。

被害額や信用失墜の影響

前出のIPAの報告書から分かるように、標的型攻撃は中小企業に甚大な金銭的被害をもたらします。それに加えて、信用失墜も重い代償です。顧客や取引先に関する情報漏えいが起きれば、信頼関係が損なわれ、契約解除や取引停止につながるケースも少なくありません。被害が明るみに出ると報道や口コミで企業の社会的評価が落ち、将来的な受注や資金調達にも悪影響を及ぼします。

攻撃手法の高度化(AI・自動化の悪用)

標的型攻撃は技術の進歩とともに、攻撃者側もAIや自動化ツールを取り入れて進化しています。例えば、以下のようなものがあります。

・AIを使ったフィッシングやソーシャルエンジニアリング:生成AIを利用して、標的組織の内部者になりすましたり、非常に説得力の高いメール文面を自動生成する手法が増加しています。

・攻撃準備の自動化(Reconnaissance、脆弱性スキャン等):AIによってインターネット上の情報を収集・分析し、どの組織が狙いやすいかをスクリーニングしたり、既知の脆弱性を持つソフトや設定を自動で発見するツールも報告されています。

・ランサムウェア等のマルウェアも、自動で複数のサーバやネットワークに侵入するモジュールや、検知回避機能を備えたものが登場しており、標準的なアンチウイルスだけでは検知できないケースが出てきています。

以前の「手動でじっくり仕込む」手法だけでなく、これらの高度化により「スピードと広がり」をもって被害が拡大するリスクが高まっています。

事例を踏まえた中小企業の取るべき行動

上記の事例と教訓から、中小企業が実際に取るべき行動を以下に整理します。

| 被害例を基にしたリスク アセスメントの実施 | まず自社がどのようなリスクにさらされているかを明らかにすること。業務で取り扱う情報、取引先との関係、使用しているシステム・ソフトウェアの種類などを洗い出し、どこに穴があるかを把握します。 |

| インシデント対応計画と 復旧体制の整備 | 被害が発生したときの対応フローを事前に決めておくこと。例えば、関係者への報告体制、法務・広報の窓口、外部の専門家(サイバーセキュリティ会社、フォレンジック機関等)との契約や連絡網などを用意します。 |

| 最新の防御技術・ツールの導入 | AIを悪用する攻撃に対抗するため、検知能力の高いセキュリティツール(異常検知、EDR/XDRツール、AI対応のアンチフィッシングなど)を導入すること。多層防御を実現することが重要です。 |

| 人材育成と教育の実施 | 従業員一人ひとりがセキュリティの第一線に立てるよう、定期的な教育・訓練を実施すること。AIを使った新しい手口についても情報共有し、「怪しいものを見抜く目線」を磨きます。 |

| 社内ルール・方針(ポリシー)の 明文化と運用 | 情報セキュリティ基本方針を定めること。アクセス権限の制限、パスワード管理、多要素認証、機器の更新・パッチ適用などの具体的なルールを明文化し、社内で遵守・監査を行います。 |

| 監視と継続的改善 | ログの監視、ネットワーク異常やアクセス履歴などを常時チェックする仕組みを作ること。攻撃手法は変化しますから、防御も定期的に見直し、改善を加えていきます。 |

標的型攻撃の被害は、単なるコスト以上に企業の存続や信用に関わる重大なものです。また、AIや自動化ツールの悪用により、攻撃者はより速く・広く・精巧に攻めてくるようになっています。中小企業でも、被害例を他人事とせず、上記のような行動を少しずつでも取り入れることが、将来の重大な被害を防ぐ鍵となるでしょう。

使えるメールバスターでセキュリティの強化が重要

標的型攻撃の被害は大企業だけの問題ではありません。国内外で報告される事例を見ても、中小企業や個人事業者に至るまで、業種・規模を問わず「誰もが狙われる」状況にあります。サイバー攻撃の現実を直視し、最初の一歩として取り組みやすいセキュリティ対策を導入することが、企業を守る大切な行動となります。

標的型攻撃は「誰でも狙われる」

「うちは大企業ではないから大丈夫」「狙われるほどの情報は持っていない」という思い込みが、最も大きなリスク要因です。攻撃者にとって重要なのは企業規模ではなく、突破しやすいかどうかです。実際、中小企業が標的型攻撃によって顧客情報を流出させ、多額の損害賠償や取引停止に追い込まれた事例も報告されています。つまり、規模の大小を問わず「無関係ではない」のが現実です。

中小企業に必要な意識改革と初期対策

中小企業においてまず重要なのは、経営層から従業員まで「自社も狙われる」という共通認識を持つことです。その意識改革がなければ、対策の実効性は生まれません。初期段階では、不審メールを開かない・怪しい添付ファイルを実行しないといった基本ルールを徹底し、社員教育や定期的な注意喚起を行うことが、攻撃を防ぐ基盤になります。

「入口対策」としてのメールセキュリティ導入の意義

標的型攻撃の多くはメールを経由します。フィッシングやなりすまし、添付ファイルを利用した攻撃は最も一般的な侵入手段です。そのため「入口で防ぐ」ことが被害抑止の最重要ポイントになります。特に中小企業にとって、コストを抑えつつ高い効果を発揮するメールセキュリティは、初期導入に適した対策といえるでしょう。

「使えるメールバスター」のようなクラウド型サービスを足掛かりに、段階的なセキュリティ強化が重要

クラウド型メールセキュリティサービス「使えるメールバスター」は、中小企業にとって導入しやすい選択肢です。自社サーバの改修や大規模な投資を必要とせず、既存の環境に大きな負担をかけずに導入できます。迷惑メールや標的型攻撃メールの自動検知・隔離、添付ファイルの無害化機能など、入口での防御を確実に強化できる点が特徴です。

「使えるメールバスター」の初期費用は無料で、ドメイン単位の分かりやすい料金設定。1年契約プランだと月単価11,770円、1アカウントあたり39円~導入可能です。

まずは「使えるメールバスター」で入口を守り、その後ファイアウォール強化やゼロトラストの導入など、段階的に防御策を広げていくことで、持続的なセキュリティ体制を構築できます。

FAQ

標的型攻撃とフィッシングの違いは?

フィッシングは不特定多数を対象に「偽サイトに誘導して情報を盗む」手口が中心です。一方、標的型攻撃は特定の企業や組織を狙い、業務内容や取引先に合わせてカスタマイズされたメールや添付ファイルを送り込みます。そのため「本物そっくり」で見抜きにくく、被害が深刻化しやすい特徴があります。

スパムメール完全対策マニュアル(2025年最新版)はこちら>>

中小企業でも本当に狙われるの?

はい。IPA(情報処理推進機構)の調査によれば、サイバー攻撃被害企業の約6割は中小企業です。大企業のようなセキュリティ部門を持たないことが多く、攻撃者にとって「侵入しやすい入口」と見なされやすいのが理由です。実際、顧客情報流出やランサムウェアによる業務停止で、数千万円規模の損害を受けた中小企業事例も報告されています。

社員教育はどのくらいの頻度で必要?

最低でも年1回、できれば四半期ごとに実施するのが望ましいとされています。特に部署異動のタイミングや新入社員への研修を行うことで、「不審メールを開かない」という基本意識を浸透させられます。模擬攻撃メールを用いた訓練を組み合わせれば、実効性が高まります。

メールセキュリティ製品だけで十分?

メールセキュリティは「入口対策」として非常に効果的ですが、それだけでは不十分です。OSやソフトの更新、多要素認証、アクセス権限の最小化などを組み合わせる「多層防御」が必要です。メール対策は最初の一歩であり、他のセキュリティ対策と併用することで被害リスクを大きく減らせます。

「使えるメールバスター」は導入にどれくらい時間がかかる?

「使えるメールバスター」はクラウド型サービスなので、物理的な機器導入は不要です。初期設定とドメイン連携を行えば、早ければ数時間~1日程度で利用を開始できます。自社のメール環境に大きな変更を加えずに導入できるため、中小企業でも負担が少なく始められる点が大きなメリットです。

お電話でのお問い合わせはこちら:03-4590-8198

(営業時間:10:00-17:00)